Le malware sur Blender est une réalité qui inquiète désormais toute la communauté créative. Blender reste une véritable institution dans le monde de la création. Il est gratuit, open source et incroyablement puissant. C’est pourquoi de nombreux freelances et studios d’animation l’adorent. Pourtant, des cybercriminels ont récemment détourné ce logiciel de confiance.

Ils l’utilisent aujourd’hui comme vecteur pour une vaste campagne cybercriminelle. La communauté elle-même a lancé l’alerte sur Reddit en juin 2025. Ensuite, la société Morphisec a confirmé ces craintes dans un rapport en novembre 2025. Cette attaque est d’une efficacité redoutable. Nous explorons ici les enseignements surprenants de cette campagne.

Une force devenue une faiblesse

L’ironie de cette situation est frappante. En effet, les pirates retournent les plus grandes forces du logiciel contre ses utilisateurs. Le caractère open source favorise une immense communauté. De plus, il permet une personnalisation poussée via des scripts Python dans les fichiers .blend.

Cependant, cette fonctionnalité ouvre la porte au malware sur Blender. Elle devait initialement étendre les capacités du logiciel. Au lieu de cela, elle permet l’intrusion. Les pirates ont ainsi militarisé la philosophie de partage qui définit l’écosystème.

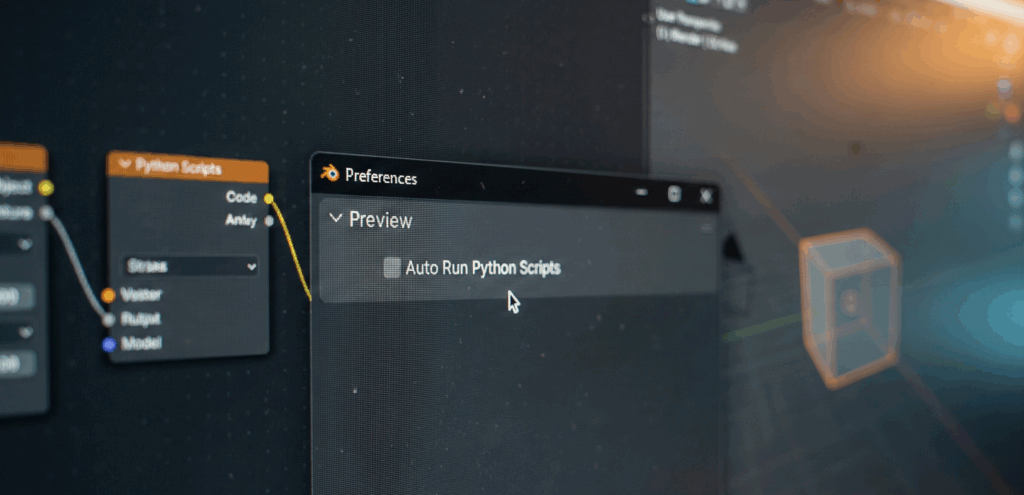

Un simple réglage en cause

Cette campagne ne repose pas sur une faille complexe dans le code. Au contraire, le mécanisme est d’une simplicité déconcertante. Le vecteur d’infection n’est pas un bug, mais une préférence utilisateur. Il s’agit de l’option « Exécution automatique des scripts Python ».

Si vous cochez cette case dans les préférences, le danger devient réel. Tout script Python intégré s’exécute alors dès l’ouverture du projet. Les pirates n’ont donc pas besoin de techniques sophistiquées. Il leur suffit d’héberger un fichier piégé sur un site de ressources. Ensuite, ils attendent qu’une victime l’ouvre.

Pourquoi les antivirus échouent-ils ?

C’est l’un des aspects les plus inquiétants. Les solutions comme VirusTotal peinent souvent à identifier ce malware sur Blender. Pourquoi ? Car le code malveillant n’est pas un exécutable traditionnel. Il s’agit d’un script Python dissimulé dans la structure complexe du fichier .blend.

Par conséquent, vous ne pouvez pas vous fier uniquement à votre antivirus. La vigilance est donc de mise lors du téléchargement de fichiers 3D. Les chercheurs en cybersécurité recommandent une action simple. Désactivez toujours l’exécution automatique des scripts, sauf si la source est sûre.

StealC : Un crime organisé

Cette attaque n’est pas l’œuvre d’un acteur isolé. Selon le rapport, elle vise à diffuser « StealC ». C’est un « malware-as-a-service ». Ce modèle commercial criminel facilite grandement le travail des pirates. Ainsi, la menace prolifère rapidement.

Les objectifs de StealC sont précis :

- Voler vos données de navigation.

- Cibler vos portefeuilles de crypto-monnaies.

- Compromettre vos messageries et VPN.

Les fichiers infectés circulent sur des sites de ressources 3D gratuites. De plus, des campagnes de phishing ciblent Discord et Fiverr. Morphisec suspecte d’ailleurs des acteurs russes derrière cette opération structurée.

Conclusion : Sécurisez votre créativité

L’affaire du malware sur Blender démontre une triste réalité. Même les outils open source les plus respectés peuvent devenir des armes. Il existe un compromis inhérent entre la flexibilité et la sécurité. Vous devez donc gérer cette tension. Protégez-vous, mais continuez d’innover avec cet outil formidable.

Merci d’avoir lu. Si ce sujet vous a été utile, partagez l’article et abonnez-vous à nos actus. Pour aller plus loin : lisez nos derniers articles:

–Signal, WhatsApp : Les Dangers Cachés qui Ciblent Vos Messages les Plus Secrets

–Plus de 262 Millions de Dollars Volés : l’art De La fraude bancaire

Votre avis compte. Dites-nous en commentaire ce que vous pensez du sujet et des garde-fous à mettre en place.

Partagez l’article si vous l’avez trouvé utile — ça nous aide beaucoup.